mikrotik dan mikrooptik

Mikrotik adalah sebuah perusahaan yang bergerak di bidang produksi perangkat keras (hardware) dan perangkat lunak (Software) yang berhubungan dengan sistem jaringan komputer yang berkantor pusat di Latvia, bersebelahan dengan Rusia. Mikrotik didirikan pada tahun 1995 untuk mengembangkan router dan sistem ISP (Internet Service Provider) nirkabel.

Mikrotik dibuat oleh MikroTikls sebuah perusahaan di kota Riga, Latvia. Latvia adalah sebuah negara yang merupakan “pecahan” dari negara Uni Soviet dulunya atau Rusia sekarang ini. Mikrotik awalnya ditujukan untuk perusahaan jasa layanan Internet (PJI) atau Internet Service Provider (ISP) yang melayani pelanggannya menggunakan teknologi nirkabel atau wireless. Saat ini MikroTikls memberikan layanan kepada banyak ISP nirkabel untuk layanan akses Internet dibanyak negara di dunia dan juga sangat populer di Indonesia. MikroTik sekarang menyediakan hardware dan software untuk konektivitas internet di sebagian besar negara di seluruh dunia. Produk hardware unggulan Mikrotik berupa Router, Switch, Antena, dan perangkat pendukung lainnya. Sedangkan produk Software unggulan Mikrotik adalah MikroTik RouterOS.

MikroTik RouterOS

MikroTik RouterOS™ adalah sistem operasi dan perangkat lunak yang dapat digunakan untuk menjadikan komputer manjadi router network yang handal, mencakup berbagai fitur yang dibuat untuk ip network dan jaringan wireless, cocok digunakan oleh ISP dan provider hotspot. Untuk instalasi Mikrotik tidak dibutuhkan piranti lunak tambahan atau komponen tambahan lain. Mikrotik didesain untuk mudah digunakan dan sangat baik digunakan untuk keperluan administrasi jaringan komputer seperti merancang dan membangun sebuah sistem jaringan komputer skala kecil hingga yang kompleks sekalipun.

Mikrotik RouterBoard

RouterBoard adalah router embedded produk dari mikrotik. Routerboard seperti sebuah pc mini yang terintegrasi karena dalam satu board tertanam prosesor, ram, rom, dan memori flash. Routerboard menggunakan os RouterOS yang berfungsi sebagai router jaringan, bandwidth management, proxy server, dhcp, dns server dan bisa juga berfungsi sebagai hotspot server.

Ada beberapa seri routerboard yang juga bisa berfungsi sebagai wifi. sebagai wifi access point, bridge, wds ataupun sebagai wifi client. seperti seri RB411, RB433, RB600. dan sebagian besar ISP wireless menggunakan routerboard untuk menjalankan fungsi wirelessnya baik sebagai ap ataupun client. Dengan routerboard Anda bisa menjalankan fungsi sebuah router tanpa tergantung pada PC lagi. karena semua fungsi pada router sudah ada dalam routerboard. Jika dibandingkan dengan pc yang diinstal routerOS, routerboard ukurannya lebih kecil, lebih kompak dan hemat listrik karena hanya menggunakan adaptor. untuk digunakan di jaringan wifi bisa dipasang diatas tower dan menggunakan PoE sebagai sumber arusnya.

Mikrotik pada standar perangkat keras berbasiskan Personal Computer (PC) dikenal dengan kestabilan, kualitas kontrol dan fleksibilitas untuk berbagai jenis paket data dan penanganan proses rute atau lebih dikenal dengan istilah routing. Mikrotik yang dibuat sebagai router berbasiskan PC banyak bermanfaat untuk sebuah ISP yang ingin menjalankan beberapa aplikasi mulai dari hal yang paling ringan hingga tingkat lanjut. Contoh aplikasi yang dapat diterapkan dengan adanya Mikrotik selain routing adalah aplikasi kapasitas akses (bandwidth) manajemen,firewall, wireless access point (WiFi), backhaul link, sistem hotspot, Virtual Private Netword (VPN)server dan masih banyak lainnya.

Sistem Level Lisensi Mikrotik

Sistem Level Lisensi Mikrotik

Mikrotik bukanlah perangkat lunak yang gratis jika anda ingin memanfaatkannya secara penuh, dibutuhkan lisensi dari MikroTikls untuk dapat menggunakanya alias berbayar. Mikrotik dikenal dengan istilah Level pada lisensinya. Tersedia mulai dari Level 0 kemudian 1, 3 hingga 6, untuk Level 1 adalah versi Demo Mikrotik dapat digunakan secara gratis dengan fungsi-fungsi yang sangat terbatas. Tentunya setiap level memilki kemampuan yang berbeda-beda sesuai dengan harganya, Level 6 adalah level tertinggi dengan fungsi yang paling lengkap. Secara singkat dapat digambarkan jelaskan sebagai berikut:

- Level 0 (gratis); tidak membutuhkan lisensi untuk menggunakannya dan penggunaan fitur hanya dibatasi selama 24 jam setelah instalasi dilakukan.

- Level 1 (demo); pada level ini kamu dapat menggunakannya sbg fungsi routing standar saja dengan 1 pengaturan serta tidak memiliki limitasi waktu untuk menggunakannya.

- Level 3; sudah mencakup level 1 ditambah dengan kemampuan untuk menajemen segala perangkat keras yang berbasiskan Kartu Jaringan atau Ethernet dan pengelolan perangkat wireless tipe klien.

- Level 4; sudah mencakup level 1 dan 3 ditambah dengan kemampuan untuk mengelola perangkat wireless tipe akses poin.

- Level 5; mencakup level 1, 3 dan 4 ditambah dengan kemampuan mengelola jumlah pengguna hotspot yang lebih banyak.

- Level 6; mencakup semua level dan tidak memiliki limitasi apapun.

Langkah Langkah Setting Mikrotik Sebagai Router dan Akses Point

Sebelum memulai hal yang harus di ada atau perlu di ketahui adalah:

- Winbox (download di http://www.mikrotik.co.id)

- IP Publik (192.168.26.7)

- Gateway (192.168.26.254

- DNS Server (10.11.12.1)

- IP standar dari router mikrotik adalah : 192.168.88.1

- Login Name : admin password : Kosongkan saja

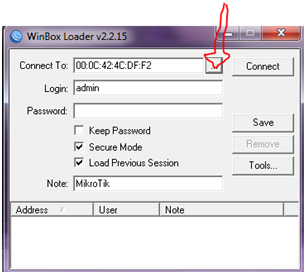

Jalankan WInbox

Tekan tombol kotak

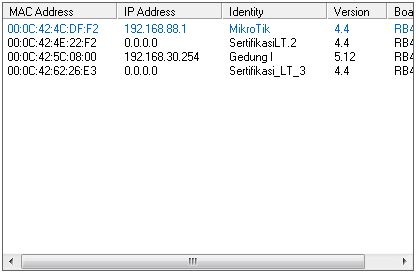

Klik pada mikrotik yang akan di setting

Pada login name masukan “admin” dan kosongkan pada kolom password, klikconnect

Akan muncul pemberintahuan bahwa Router OS sudah menpunyai konfigurasi standar, apakah akan kita pertahankan atau di hapus. Lebih baik Dihapus saja. Klik pada Remove Configuration

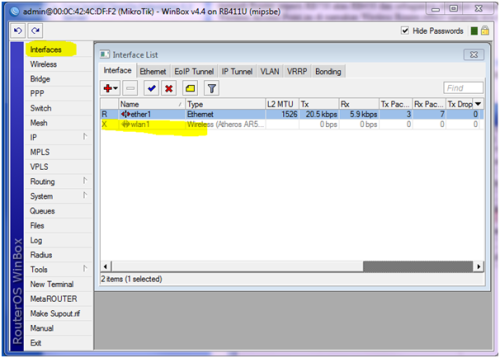

Selanjutnya pada klik menu interface, didalam interface terdapat dua interface, ether1 yang kita asumsikan terhubung dengan internet/IP Publik dan wlan1 yang terhubung dengan jaringan lokal bertindak sebagai akses point. Untuk ether1 tidak perlu kita rubah setingannya dulu langsung klik pada wlankemudian aktifkan wlan1 dengan menklik tombol centang warna biru.

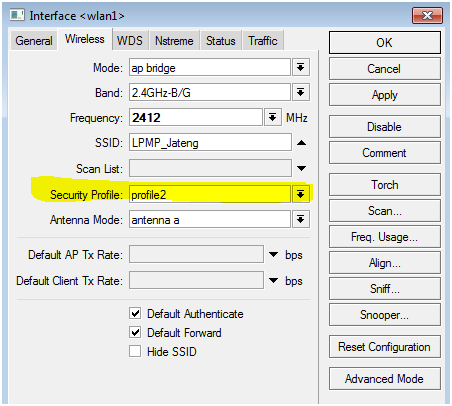

Klik dua kali pada wlan1, kemudian pada tab wireless rubahlah setingan menjadi

Mode : ap bridge

SSID : latihan (nama bebas, menyesuaikan)

Untuk band yang kita pakai pada akses point ini menggunakan sikyal dengan frequensi 5GHz-a, jika menggunakan type akses point yang lain rubah setingan band sesuai dengan frquensi siknyalnya.

Klik OK

Memberikan IP pada Interface dan Gateway serta DNS Server

Klik pada New Terminal

Kemudian ketikan perintah untuk memberi IP addres pada ethe1

ip address add address=192.168.26.2 netmask=255.255.255.0 interface=ether1

Memasukan gateway untuk konek ke internet (diberikan oleh operator prnyrdia layanan internet)

ip route add gateway=192.168.26.254

Memasukan DNS Server

ip dns set server=10.11.12.1 allow-remote-requests=yes

jika menggunakan router OS versi 4,5 ke bawah gunakan command

ip dns set primary-dns=192.168.30.254 allow-remote-requests=yes

Memasukan perintah routing

ip firewall nat add chain=srcnat out-interface=ether1 action=masquerade

menambahkan juga IP Addres untuk wlan1

ip address add address=192.168.40.1 netmask=255.255.255.0 interface=wlan1

DHCP Server

IP Pool, yaitu range IP yang bisa digunakan oleh server DHCP anda. Untuk case ini PC akan diberikan ip dari 192.168.40.12 sampai 192.168.40.254, berarti ada 253 PC yang bisa dihandle server DHCP.

ip pool add name=dhcp_pool ranges=192.168.40.2-192.168.40.254

setting DHCP Server

ip dhcp-server add address-pool=dhcp_pool

authoritative=after-2sec-delay bootp-support=static

disabled=no interface=wlan1 lease-time=3d name=dhcp_server

server DHCP menggunakan address pool dgn nama “dhcp_pool” dan menggunakan “wlan1″ untuk interface yang digunakan mikrotik (interface tersebut yang terhubung dengan switch/hub jaringan lokal anda)

ip dhcp-server networkadd address=192.168.40.0/24 comment="" dns-server=192.168.40.1 gateway=192.168.40.1 netmask=255.255.255.0DHCP mikrotik menggunakan Network ID 192.168.40.0/24 Netmask 255.255.255.0 (/24) dengan pemberian gateway ke 192.168.40.1 dan DNS 192.168.40.1

Memberikan Password Pada Akses Point

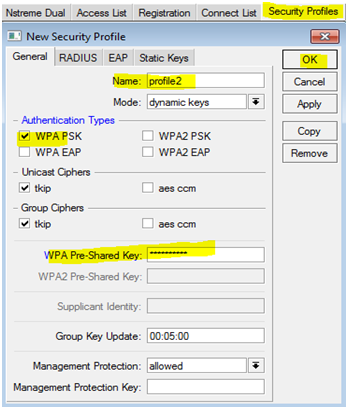

Buat security Profile dulu dengan cara klik pada menu Wireless, pada wireless table masuk pada Security Profile, klik pada tombol Tambah (+)

Nama profile : Bebas

Authetication Type : cukup WPA PSK saja

WPA Pre Shared Key : Masukan password yang diinginkan

Kalau sudah klik OK

Langkah selanjutnya klik pada tab interface, klik dua kali pada wlan1

Pada interface wlan, masuk pada tab wireless. Rubah security Profilemenjadi profile yang tadi sudah kita buat

Klik ok

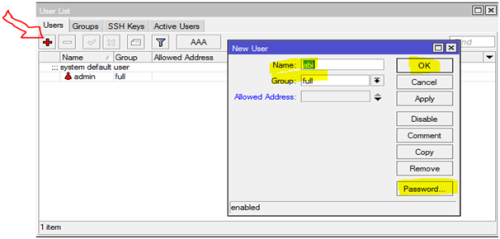

Menambah User

Untuk menambah, menghapus atau mengedit user, klik pada menu Systemkemudian pilih User

Pada menu User List klik pada tombol tambah (+), kemudian masukan nama user baru kemudian pilih group Full untuk memberikan hak akses full pada nam login yang baru. Klikk pada menu password untuk memberikan password pada user.

jenis kabel mikro optik

Jenis-Jenis Kabel Jaringan. Kabel dalam jaringan berfungsi sebagai media pengiriman (transmisi) data, untuk menghubungkan antar perangkat seperti komputer dengan komputer. Yang saya ketahui dalam jaringan terdapat 4 jenis kabel jaringan, yaitu sebagai berikut:

- Kabel Serat Optik (Fiber Optic)

Kabel jenis ini dibuat dari bahan filamen glass. Pengiriman data menggunakan fiber optic lebih cepat karena pengiriman data ditransmisikan oleh pulsa cahaya untuk mengindarkan kehilangan data yang disebabkan oleh interferensi listrik. Gangguan atau kerusakan pada kabel ini sangat jarang, tetapi memerlukan penanganan khusus dalam perawatan jaringannya. - Kabel Unshield Twisted Pair (UTP)

Merupakan Kabel jaringan yang memiliki dua kabel yang diputar enam kali per-inchi, yang tidak dilengkapi shield (pelindung internal) untuk memberikan perlindungan terhadap interferensi listrik ditambah dengan impedensi, atau tahanan listrik yang konsisten. Kabel ini sangat umum digunakan banyak orang karena harganya murah. Hehehe...

Ujung dari kabel ini yang saya tahu adalah RJ45. Permasalahan yang sering terjadi biasanya connector longgar.

- Kabel Shield Twisted Pair (STP)

Merupakan kabel jaringan yang sama seperti kabel UTP tetapi kawatnya lebih besar dan diselubungi dengan lapisan pelindung isolasi untuk mencegah gangguan interferensi. Jenis kabel STP yang paling umum digunakan pada LAN ialah IBM jenis/kategori 1. - Kabel Coaxcial (Koaksial)

Coaxial Merupakan kabel jaringan yang dilapisi dengan 2 tingkat isolasi. Pada isolasi yang pertama terdapat seraut konduktor yang berfungsi sebagai konduktor untuk mengurangi pengaruh elektromagnetik, isolasi yang kedua terdapat plastic yang berfungsi sebagai pelindung untuk menghindari goresan dari kabel.

Kabel jenis ini memiliki akses yang "lemot" jika dibandingkan dengan kabel lainnya dan sering terjadi gangguan karena konektor longgar dan kabel short yang menyebabkan sistem jaringan akan down dan komunikasi antarkomputer berhenti.